IoTセキュリティに関する最近の動き

再び注目を集めるIoTセキュリティ

IoTによるデータ収集、活用が進んでおり、市場も拡大している。センサーやカメラを利用し情報を収集、分析することにより、例えば工場の機器のわずかな不具合を把握し、故障を予知する、もしくは街中の混雑状況や人の動きを把握してビジネスに役立てるといったことが注目されている。5Gにより多数同時接続が実現すると期待されており、今後ますます多くのIoT機器により、より大量の情報が活用されるようになるだろう。その一方で、IoTならではのセキュリティ課題も存在しており、問題も大きくなってきている。本稿では、IoTセキュリティにおける最近の動向と課題、各国の取り組み、サービス・技術の動向について紹介したい。

IoTにおけるセキュリティ課題

IoTシステムで使われる機器には、PCやスマートフォンと異なり、セキュリティ対策の上での制約がある。これが、IoTならではのセキュリティ課題につながっている。

1つ目として、機器能力の制約が挙げられる。PCやスマートフォンといった従来の機器とIoT機器とを比較すると、PCやスマートフォン等では、機器の容量や処理能力が比較的大きく、OSレベルでセキュリティ機能を持つ、ウイルス対策やファイアウォール機能を持つソフトウェアを追加導入するといったことが可能である。Windows Updateのような形で、脆弱性が発見された場合には、後からアップデートすることもできる。一方、センサーやカメラのようなIoT機器では、機器の容量や処理能力が比較的小さく、セキュリティ機能や、ソフトウェアアップデートの機能を持たない、もしくは不十分である場合がある。

2つ目として、ライフサイクルの違いも課題である。PCやスマートフォンはライフサイクルが比較的短い。これはすなわち、脆弱性のある機器やソフトウェアがいつまでも放置されることも少なく、自然に新しい機器、ソフトウェアに置き換えられていくことがある程度期待できることを意味する。IoT機器はその逆で、機器やソフトウェアのライフサイクルが比較的長めになりがちで、すなわち、脆弱性を持ったままネットワークに接続され続ける恐れがある。これに関連した3つ目の課題として、PCやスマートフォンでは、さまざまなタイミングでのシャットダウンや再起動が期待できるのに対し、IoT機器は常時接続で使い続けられる可能性が高く、問題があってもそのまま使い続けられてしまう恐れもある。

さらに、4つ目として、異常発生時の気付かれにくさも課題である。IoT機器には、状況を表示する画面や稼働状況を知らせる仕組みを持たないものも多く、エラーの発生や動作の遅さといった問題に気付かれるのにも時間がかかる場合がある。

また、端末数の増加とシステムの複雑化も課題である。IoT活用への期待を背景に、ネットワークに接続されるIoT端末数は急速に増加しており、調査会社のガートナーは、ネットワークに接続される端末数が、2020年に200億台、2021年には250億台を超えるとの予測を発表している。これらが脆弱性を持ち、サイバー攻撃の踏み台や情報を盗み取ることに使われた場合の大きな被害が懸念されている。端末数の増加と共にシステムも複雑化しており、これが侵入可能性のあるポイントを増やしてしまうことにつながっている。

最近では、「シャドーIT」ならぬ「シャドーIoT」、すなわち、管理されていないIoTのリスクも指摘されるようになっている。2019年3月にサンフランシスコで開催された「RSA Conference 2019」では、IT管理者に対する調査で、35%の企業において、1,000以上の「シャドーIoT」機器が企業ネットワークに接続されているとの回答があったことが紹介されていた。

攻撃数・対象の増加、攻撃内容の高度化

脆弱な端末の増加、システムの複雑化に伴い、攻撃の増加、高度化が進んでいる。

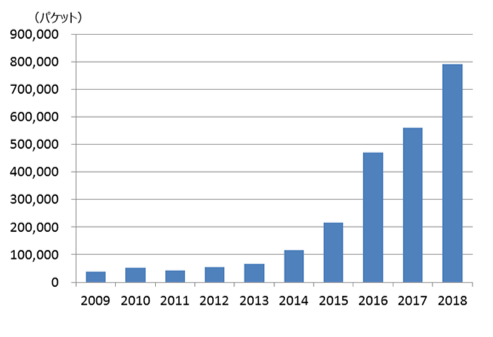

国立研究開発法人情報通信研究機構(NICT)の報告によれば、2018年に観測されたサイバー攻撃関連通信は、2017年と比べて約1.4倍となっており、増加率も昨年と比べ増えている。中でもIoT機器に固有の脆弱性を狙う攻撃が増加しており、全体の約半数がIoT 機器で動作するサービスや機器そのものの脆弱性を狙った攻撃とみられている。

【図1】1IPアドレス当たりの年間総観測パケット数

(出典:NICTサイバーセキュリティ研究所

「NICTER 観測レポート 2018」(2019年2月))

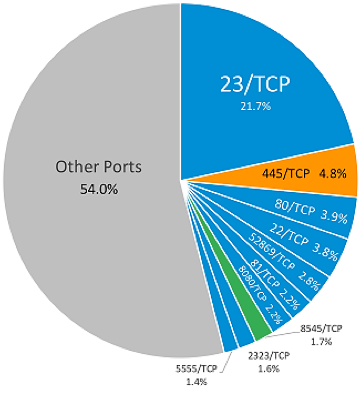

【図2】攻撃対象の宛先ポート番号別パケット数分布

(IoT機器は23, 80, 22等のほかOtherにも含まれる)

(出典:NICTサイバーセキュリティ研究所

「NICTER 観測レポート 2018」(2019年2月))

攻撃の高度化も進んでいる。2016年後半には、マルウェア「Mirai」により引き起こされた大きな攻撃が世界的に問題となったが、最近では、「デフォルトID/パスワードによるログイン攻撃」や、「IoT機器の脆弱性を用いた大規模攻撃」だけでなく、攻撃によって踏み台とした機器を使って、永続的、長期的に感染を繰り返し(機器の電源を切っても消えない)、IoT機器の背後のネットワーク内にある他の機器を攻撃するなど、攻撃が高度かつ強力になってきている。

また、攻撃対象としても、より重要なもの、より被害を受けた時の影響が大きいものが狙われる傾向が強まっている。ITだけでなく、ITを用いたOT(Operational Technology:社会インフラで必要な製品や設備、システムを最適に動かすための制御・運用技術)や、OTを用いた重要インフラに対する脅威が課題となってきている。OTの場合、攻撃により障害が発生すると、例えば発電や鉄道の運行などで、システムや、場合によっては人の身体への重大な物理的被害が発生しうる。そうしたなか、OTにおけるIoT(IIoT:Industrial IoT)の活用が進んでいる。内外の脆弱なIoT機器による攻撃が重大な問題につながる可能性がある。

海外の対応

このような問題に対し、各国での取り組みが進んでいる。

米国では、2019年3月11日に、IoTセキュリティ強化に関する法案(IoT Cybersecurity Improvement Act)が超党派で上下両院に提出された。内容は、連邦政府が安全でない機器を調達するのを規制するもので、脆弱性やハードコーディングの禁止などが盛り込まれている。

また、州レベルでは、カリフォルニア州で、2018年9月にIoTセキュリティに関する州法(「パスワード法」とも呼ばれる)が成立しており、2020年に施行される予定である。これもIoT機器のパスワードに起因する問題に対処するもので、共通のデフォルトパスワードを設けることが禁止され、かつ、ユーザーに新たなパスワード設定を求めることを義務付ける内容となっている。ただし、対象は同州で生産される機器に限定されているため、実効性は不明である。

欧州では、ENISA(European Union Agency for Cybersecurity)が、IoTに関するセキュリティ政策を推進している。2018年9月には、「クラウドとIoTのセキュアな融合に向けて*[1]」と題するショートペーパーを発出しており、IoTデバイスとクラウドサービスの提供者が考慮すべきセキュリティ課題や重要なポイントを提示している。さらに2019年5月には、「Industry 4.0 – サイバーセキュリティにおける課題と推奨事項*[2]」を発表し、Industry 4.0とIndustrial IoTにおけるセキュリティ対策や推奨事項について述べている。また、2019年6月には、EUサイバーセキュリティ法(EU Cybersecurity Act)が発効している。これはサイバーセキュリティ認証スキームの確立を目的の一つとしており、そのスコープにはIoTが含まれる。同法の中では、IoTについて、利用可能性が増大する一方、「IoTの分野では、水平的なサイバーセキュリティ問題への首尾一貫した包括的なアプローチが存在しない」ことが課題として指摘されている。

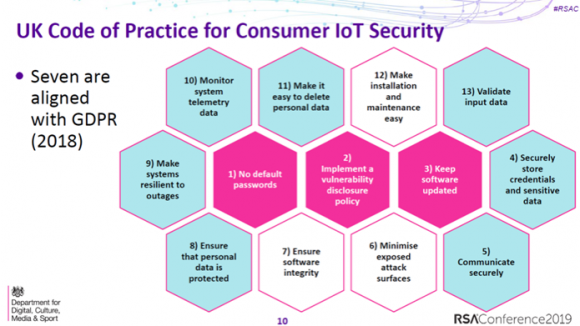

英国も積極的に対策を進めている。英国デジタル・文化・メディア・スポーツ省(DCMS)は、エンドユーザー向けIoT製品の開発、製造および販売の段階で安全が確保されるよう、製造メーカー等が実践すべき対策を13項目のガイドラインにまとめ、2018年10月に公表している。その特徴は、IoT製品ユーザーのセキュリティに関する負担軽減のため、ユーザーに過剰な責任を負わせないことを重視していることである。「RSA Conference 2019」で登壇したDCMSアドバイザーのDavid Rogers氏は、「ポート23が開いているかを管理するのはユーザーの責任ではない」との説明を行っていた。このガイドラインは、国際協力、ハーモナイゼーションを重視して作られており、GDPRにも沿った内容とされているほか、各国語版(日本語を含む)も提供されているのも特徴である(図3)。

【図3】UK’s Code of Practice for Consumer IoT Security

(出典:David Rogers Mobile Technology, Cyber Security & Standards Adviser, Department for Digital, Culture, Media & Sport (DCMS), UK“Changing the World with the UK’s Code of Practice for Consumer IoT Security”(RSA Conference 2019, San Francisco, CA, Mar 4-Mar 8, 2019))

日本の対応「NOTICE」

日本でも対応が進められている。総務省は2017年10月に「IoTセキュリティ総合対策」、2019年5月に、その進捗状況および今後の取り組みについてまとめた「プログレスレポート」を公表している。経済産業省も、サプライチェーンサイバーセキュリティの強化施策にIoT機器への対策を含めている。

「IoTセキュリティ総合対策」は5つの柱((1)脆弱性対策に係る体制の整備、(2)研究開発の推進、(3)民間企業等におけるセキュリティ対策の促進、(4)人材育成の強化、(5)国際連携の推進)からなる。その筆頭にある「脆弱性対策に係る体制の整備」として進められているのが、サイバー攻撃に悪用されるおそれのある機器を調査し、電気通信事業者を通じた利用者への注意喚起を行う取り組み「NOTICE」*[3]である。

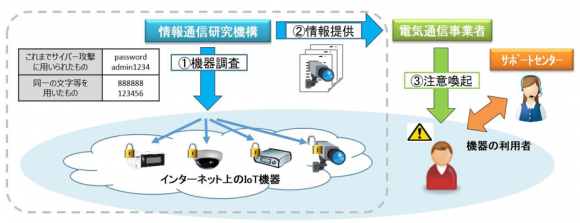

これは、NICTが、改正情報通信研究機構法に基づいて2019年2月20日から行っているもので、具体的には以下のように実施されている。

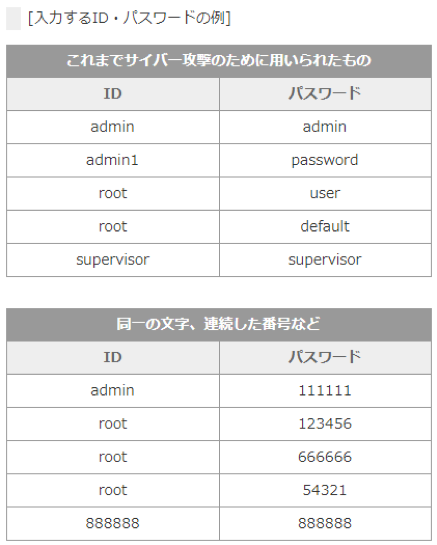

- NICTがインターネット上のIoT機器に、容易に推測されるパスワードを入力することなどにより、サイバー攻撃に悪用されるおそれのある機器を特定。

- 当該機器の情報を電気通信事業者に通知。

- 電気通信事業者が当該機器の利用者を特定し、注意喚起を実施。

【図4】NOTICEの実施イメージ

(出典:総務省、NICT発表資料「IoT機器調査及び利用者への注意喚起の取組「NOTICE」の実施」

https://www.soumu.go.jp/menu_news/s-news/01cyber01_02000001_00011.html)

なお、対象機器は、グローバルIPアドレス(IPv4)によりインターネット上で外部からアクセスできるIoT機器であり、具体的には、ルーター、ウェブカメラ、センサーなどとされている。一般的に、携帯電話回線で使用するスマートフォンや無線LANルーターに接続して使用するPC等については、一部の例外を除いて調査の対象とはならないとされている。

「NOTICE」のサイトによれば、2019年7月5日時点の参加インターネットプロバイダーとして、NTTドコモ等を含む34社*[4]が挙げられている。

【表1】NOTICEで入力するID・パスワードの例

(出典:「NOTICE」サイトFAQページ https://notice.go.jp/faq)

この取り組みは、2019年に入り、実施が近づいたところで物議を醸すこととなった。NHKが、「無差別侵入」「世界に例のない調査」「実質的に不正アクセスと変わらない行為」などと厳しい論調で報じ、憲法が定める「通信の秘密」への抵触への懸念を示すコメントを紹介した*[5]こと等によるものである。なお、総務省はこれらの問題はないとしている*[6]。

また、この取り組みは、「RSA Conference 2019」でも積極的な対応として注目されていた。筆者が複数の登壇者に所感を聞いたところ、「サービス事業者が連携して対応するのは良いことだ」「結果には注目しているが、自国ではこのようなことはできない」とのコメントがあった。

その後、総務省、NICTとICT-ISACは、2019年6月28日に、「NOTICE」の実施状況について報告している。これによれば、147件が最終的に注意喚起の対象とされている。

| NOTICEの取組結果 |

|---|

|

【表2】取組結果*[7]

(出典:総務省報道資料https://www.soumu.go.jp/menu_news/s-news/

01cyber01_02000001_00033.html)

総務省は、この報告において、「現時点では容易に推測されるID・パスワードを設定しているまたは既にマルウェアに感染していると判明したIoT機器の数は少ない状況と考えられますが、今後もIoT機器へのマルウェアの感染活動は継続することが見込まれるため、利用者においては、引き続き適切なID・パスワードの設定やファームウェアの最新版へのアップデート等のセキュリティ対策の徹底に努めることが重要」と述べている。

今後、この施策によりどの程度の改善がなされるかは引き続き見守りたいが、この種の施策における課題も明らかになったと言えるのではないだろうか。

対策

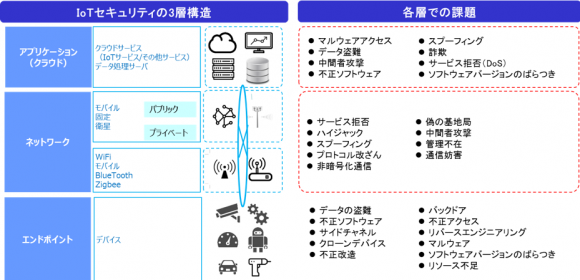

対策の観点から見ると、IoTセキュリティは、「エンドポイント(デバイス)」「ネットワーク」「アプリケーション(クラウド)」の3層に大別されると考えられる。前に述べたような機器の脆弱性に対し、機器のレベルで直接対策する方法もあるが、その他に、ネットワークで不正アクセスを止める方法、アプリケーション(クラウド)側で制御する方法がある(図5)。

【図5】IoTセキュリティの3層構造と各層での課題

(出典:IoT Cybersecurity Alliance, “Demystifying IoT Cybersecurity” (2017) 等を参考に筆者作成)

デバイスへの直接対策として、耐タンパー性の高い(強靭な)システムとすることは大前提だが、それに加え、設置後に機器のソフトウェアをアップデートできる仕組みが必要であり、かつその仕組みもセキュアである必要がある。一例として、CSA(Cloud Security Alliance)は、IoTファームウェアアップデートに関し、以下のような推奨事項を提示している*[8]。

- アップデート前に現行版をバックアップすることが必要

- ロールバックがサポートされるべき。ただしベンダーの許可なく行われてはならない

- アップデートのスケジューリングが可能であることが必要

- 自動アップデート時、システム管理者の設定を可能とすることが必要

- 1つのコンポーネントが複数のマイクロコントローラーのアップデートを管理できることが必要

- アップデート時のデータサイズは帯域の制約に適合していることが必要

- アップデートはエンドtoエンドで認証され保護される必要がある

- 認証鍵のストレージがセキュアである必要がある

- アップデート失敗時のリカバリ手順が提供される必要がある

- ベンダーからの長期のサポートが保証される必要がある

ただし、デバイスでの対策には、先に挙げたように、対象数が膨大となることに加え、機能の制約がありうる。また、ベンダーがソフトウェアのアップデートに期限を設けたり、事業を中止してしまったりするなどの理由により、アップデートの仕組みが継続的に提供されないこともある。機器の廃棄後ですら、セキュリティ上問題のある情報(接続されていたネットワークへのパスワードや、秘密鍵など)を取り出される可能性があることも指摘されている。各国での規制等により、端末にパスワード変更やアップデートの仕組みを具備させたとしても、これまでに市場に流通してしまっている機器や、対象国外で生産される機器への対策は困難である(ハーモナイズが進んでいるとはいえ、すべての国で足並みを揃えるのは厳しいだろう)。前出の「NOTICE」の項で述べたような抵抗感の問題もあり、外部から対策するのも難しい。

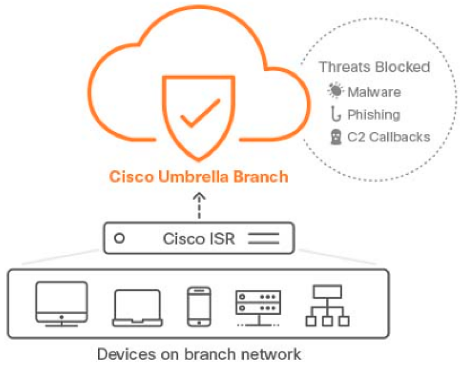

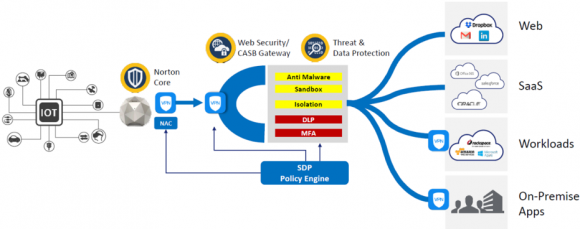

これに対し、ネットワークレベルでの保護を行えば、通信を行うあらゆる端末をカバーすることが可能である。基本的な考え方は、出入りのトラフィックに特定のチェックポイントを通過させ、そこで問題ないかのチェックを行うものである。外部からの脅威を防ぐとともに、万一内部に感染端末が接続されてしまったとしても、外部への攻撃や情報流出を防ぐことができる。例として、Ciscoが「Umbrella」を提供している。また、これに加えて、信頼しないことを前提として、すべてのトラフィックを検査し、ログ取得を行う「Zero Trust」の考え方を適用したソリューションがSymantecから提供されている。「信頼されたネットワーク内にいるか」を問わず振る舞いを検査する考え方は、脆弱性を持ちやすいIoTデバイスにより適したアプローチと考えられる(図6、図7)。

【図6】ネットワークでの保護サービスの一例

(Cisco Umbrella)

(出典:https://www.cisco.com/c/en/us/products/

security/router-security/umbrella-branch.html)

【図7】Symantecのユースケース

(出典:Nico Popp, Sr. VP of Information Protection, Symantec, “How to Apply a Zero-Trust Model to Cloud, Data and Identity” (RSA Conference 2019, San Francisco, CA, Mar 4-Mar 8, 2019))

このほか、アプリケーション(クラウド)レベルでの対策も進んでいる。例えば、IaaSサービス大手であるAWS、Microsoft Azureを見ると、両社ともにクラウド側、接続、デバイス管理の3点でセキュリティサービスを提供している。ただし、この対策は、あくまで当該アプリケーション(クラウド)に関するものに限られる。すべての通信が当該クラウドに終端していればよいが、それ以外の場所での問題(例:ボット化したデバイスが第三者を攻撃する)には対処できない可能性があることは念頭に置くべきだろう。

エンドポイント(デバイス)、ネットワーク、アプリケーション(クラウド) それぞれでの対策がありうるし、それぞれでの対策を組み合わせて対処する必要があるが、やはりネットワークサービスで包括的に網をかけるアプローチが効果的ではないだろうか

まとめ

IoTの普及が進む中で、IoT端末の増加や脅威の高度化、OTでのIoTサービス・技術活用の進展などを背景に、IoTセキュリティが再び大きな課題となっている。これに対し、各国はさまざまな対策を実施している。日本の「NOTICE」は、政府による脆弱なIoTデバイスに対する積極的な取り組みとして注目を集めている。また、各社・団体などからさまざまなサービスが提案されている。

IoTセキュリティの対策にあたり、ユーザー(システムや機器の所有者)の意識向上と自主的な対策(安全な端末を購入する、管理やアップデートを徹底する等)が求められることは当然である。ただ、啓発だけでは限界があるのも現実だろう。ユーザーが高いスキルを持つとは限らないし、コストの問題もある。ユーザーに費用対効果の較量で見合わないと判断されてしまえば、それを覆すのは難しい。

セキュリティ対策の受益者は必ずしもユーザーだけではない。IoT活用を進めつつ、ネット全体でのセキュリティを守るためには、サービス・技術の改善に加えて、負担や制度のあり方についても、さらなる検討が求められているのではないだろうか。

*[1]Towards secure convergence of Cloud and IoT

*[2]Cybersecurity Challenges and Recommendations

*[3]”National Operation Towards IoT Clean Environment” の略。

*[4]株式会社ジュピターテレコムのグループ会社を含む(計10社)

*[5]NHKサイト https://www.nhk.or.jp/politics/articles/statement/13452.html(2019年8月13日閲覧)

*[6]総務省は「NOTICE」サイトのFAQで、ポートスキャンは不正アクセス禁止法で禁止されている不正アクセス行為ではない、実施計画に基づくNICTの行為は改正NICT法において、不正アクセス禁止法で禁止されている不正アクセス行為から除外されている、当該機器と第三者との間の通信の内容等を知得、窃用または漏えいするものではないため、通信の秘密の侵害には該当しない、と述べている。

*[8]CSA,“Recommendations for IoT Firmware Update Processes” (2017)

※この記事は会員サービス「InfoCom T&S」より一部無料で公開しているものです。

調査研究、委託調査等に関するご相談やICRのサービスに関するご質問などお気軽にお問い合わせください。

ICTに関わる調査研究のご依頼はこちら関連キーワード

左高 大平 (Taihei Sadaka)の記事

関連記事

-

デジタル技術を活用したウェルビーイング(Well-being)の向上

- WTR No441(2026年1月号)

- ヘルスケア・医療

- 日本

-

世界の街角から:豪州 ウルル・シドニー ~大自然と歴史を感じる

- WTR No441(2026年1月号)

- オーストラリア

- 世界の街角から

-

通信事業者は6Gをスマートパイプへのチャンスに

- 5G/6G

- AI・人工知能

- ICR Insight

- WTR No441(2026年1月号)

- モバイル通信事業者(国内)

- モバイル通信事業者(海外)

-

中国におけるロボット産業の進展

- WTR No441(2026年1月号)

- ロボット

- 中国

-

ポイント経済圏事業者の2026年戦略アジェンダ 〜消費者の利用実態調査より〜

- WTR No441(2026年1月号)

- ポイントビジネス

- 日本

- 経済

- 金融

InfoCom T&S World Trend Report 年月別レポート一覧

ランキング

- 最新

- 週間

- 月間

- 総合